Ciao a tutti,

può capitare in ambiente lavorativo di dover creare delle interconnessioni tra sedi sparse a livello territoriale o addirittura a livello globale con altre sedi e scoprire che una delle sedi con la quale si debba impostare un collegamento VPN site to site abbia un Firewall diverso dal nostro (oppure che siamo noi diversi da loro).

In questo caso vorrei trattare una connessione VPN site to site tra il Firewall netgate PfSense e il firewall Fortinet. (In questo caso i diversi siamo noi. “Ho sempre apprezzato Pfsense per la semplicità e la robustezza”.

Vediamo come fare.

Qui sotto vediamo lo schema applicativo della configurazione.

Abbiamo un firewall Fortinet con una rete LAN di 172.16.200.0/23 e un Pfsense con rete segmentata da varie vlan ma voglio permettere solo il collegamento con la rete 10.10.118.0/23. Entrambe le reti possono connettersi a Internet, ma non possono comunicare tra loro.

Detto questo, andiamo avanti e costruiamo un tunnel IPsec da un firewall fortigate a un firewall pfsense.

Sommario

- Configurazione IPsec su fortigate.

- Configurazione Fortigate Phase1

- Configurazione Fortigate fase 2.

- Configurazione Pfsense Fase 1.

- Configurazione Pfsense Phase2.

- Configurare la politica di sicurezza su fortigate.

- Configura la route statica.

- Controlla lo stato del tunnel sia su pfsense che su fortigate.

- Testare la comunicazione IPsec.

Configurazione IPsec su fortigate.

Il tunnel IPsec è costituito da due fasi. La fase uno è la connettività tra il lato Internet e la fase due si occupa del traffico dati.

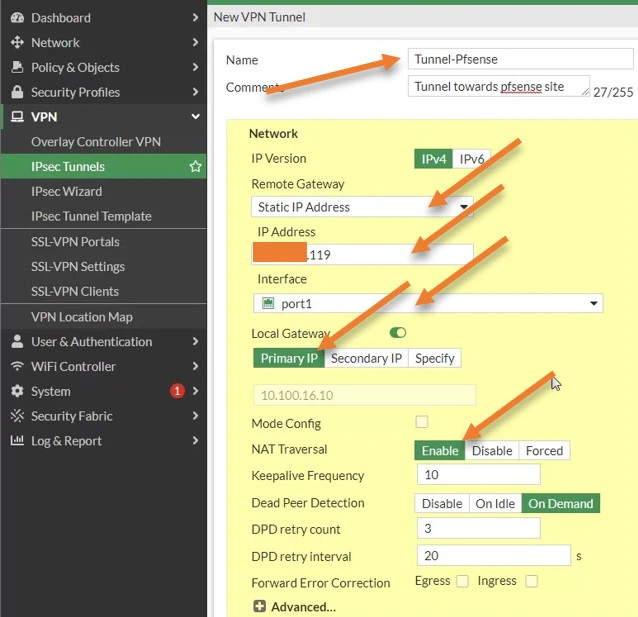

Configurazione Fortigate Phase1.

Andiamo avanti e configuriamo la prima fase dell’IPsec.

Accediamo a Fortigate Firewall, sotto la procedura guidata VPN->IPSec.

Puoi nominare il nome del tunnel e scegliere la modalità Custom. Clicchiamo su Avanti.

Nome: inserisci un nome per il tunnel.

Commenti: per identificare il tunnel, sarà utile se si dispone di più tunnel IPsec. Versione IP

di rete : IPv4> Gateway remoto: indirizzo IP statico. Indirizzo IP: inserire l’indirizzo IP pubblico del firewall Pfsense. Interfaccia: scegliere l’interfaccia WAN connessa al lato internet del fortigate Firewall, nel mio caso è port1.

Gateway locale: scegli IP primario. Rileva automaticamente l’indirizzo IP pubblico configurato sulla porta 1.

Configurare l’autenticazione.

È possibile creare un tunnel IPsec con una chiave già condivisa o un certificato. Il metodo molto comune consiste nell’utilizzare la chiave precondivisa; quindi scegli una chiave precondivisa e inserisci una password forte e Ike versione 2.

Devi assicurarti che le chiavi precondivise corrispondano ai lati Fortigate e pfsense.

Configura la proposta Phase1.

Vedrai che sono state selezionate più proposte di fase 1. Tuttavia, non è necessario sceglierli tutti.

Specificheremo la proposta di fase uno nella crittografia e autenticazione e il gruppo Diffie Hellman. Lo stesso sarà configurato sull’altro lato. Ho visto molte persone usare sha1 come autenticazione, ma non è raccomandato. Noi scegliamo SHA256.

Crittografia: AES128

Autenticazione: SHA256

Gruppo Diffie-Hellman: 14.

Questa è una configurazione Phase1 sicura.

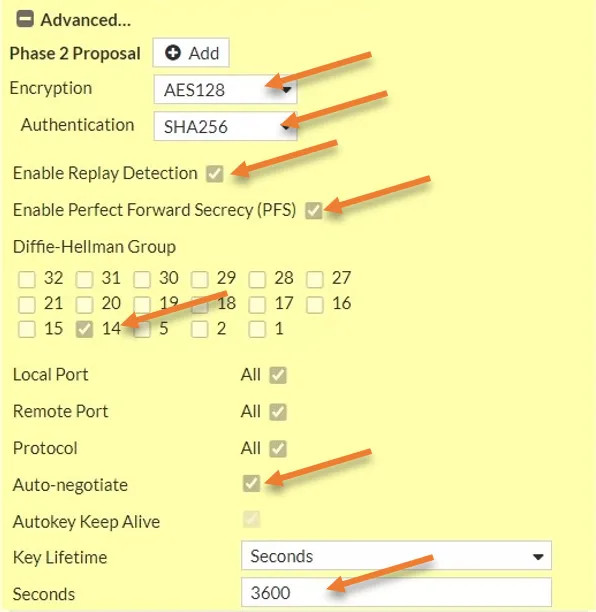

Configurazione Fortigate fase 2.

Dobbiamo configurare qui il traffico interessato, quindi devi scegliere la tua sotto rete della rete locale e devi anche scegliere la LAN remota. Garantirà che solo il traffico corrispondente a queste sotto reti sarà consentito attraverso il tunnel Ipsec.

Nuova Fase2.

Nome : Immettere un nome per la fase2.

Scegli la sotto rete locale e la sotto rete remota.

Fare clic su Avanzate.

Configura la proposta di fase2.

Come abbiamo fatto la proposta di fase uno, dobbiamo anche configurare la proposta di fase 2.

Crittografia : AES128

Autenticazione : Sha256.

Controlla le seguenti opzioni.

Abilita il rilevamento del replay.

Abilita il perfetto segreto in avanti.

Gruppo Diffie Hellman: 14.

Durata della chiave : 3600 secondi.

Abbiamo appena completato il lato Fortigate del tunnel IPsec. Passiamo al lato PFsense della configurazione. E come prima, inizieremo con la prima fase della configurazione IPsec.

Accedi a Pfsense->VPN->IPsec-> Fai clic su Aggiungi fase1.

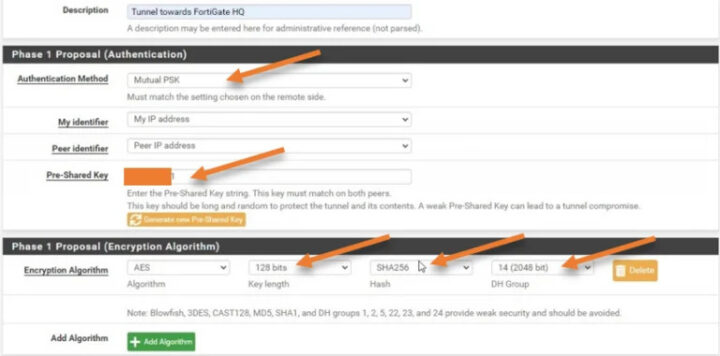

Configurazione Pfsense Fase 1.

Scegli la versione Key Exchange come IKEv2.

Interfaccia: WAN.

Gateway remoto: inserire l’indirizzo IP pubblico del fortegate Firewall.

Descrizione: aggiungi una descrizione facile da usare.

Proposta Fase1 – Autenticazione.

Metodo di autenticazione: PSK mutual.

In Scadenza e sostituzione aggiungere la durata di 28800 secondi.

Configurazione Pfsense Phase2.

Abbiamo appena completato la fase 1 delle configurazioni IPsec. Andiamo avanti e facciamo la fase 2 della configurazione.

Per aggiungere la fase due, fare clic su aggiungi P2.

Come abbiamo configurato il traffico interessante su Fortigate, dovrai fare la stessa cosa sul lato PFsense.

Rete locale: puoi scegliere un indirizzo LAN come rete locale o scegliere Rete e specificare la sotto rete.

Ho scelto Rete e digitato la sotto rete come 10.10.118.0/23

Inserisci il tempo di vita della fase 2 come 3600 secondi, la stessa durata che abbiamo configurato sul fortigate.

Clicca su Salva.

Nota: puoi anche menzionare l’indirizzo IP remoto in modo che Pfsense invii traffico ICMP continuo all’host.

Configurare la politica di sicurezza su fortigate.

Abbiamo configurato il tunnel IPSec su entrambi i lati. Tuttavia, in Fortigate, è necessario configurare la policy di sicurezza per consentire il traffico e il percorso statico verso il tunnel.

L’aspetto positivo del firewall PF Sense è che ha già la politica preconfigurata e anche il routing, quindi non è necessario fare molto sul lato PFsense.

Configurare il criterio per consentire il traffico dalla LAN a Ipsec.

Vai a Criteri e oggetti-> Criteri firewall -> Fai clic su Crea nuovo.

Nome: inserire il nome per il criterio>

Interfaccia in entrata: scegliere il lato LAN del firewall fortificato.

Interfaccia in uscita: scegli l’interfaccia del tunnel ipsec che abbiamo appena creato.

Sorgente : puoi creare un oggetto indirizzo e scegliere quell’oggetto indirizzo come sorgente, tuttavia scelgo tutto il traffico.

Destinazione: scegli anche Tutti come destinazione.

servizio: tutto.

Azione: Accetta

NAT: Deseleziona.

Per visualizzare tutto il traffico che attraversa il tunnel IPSec, è necessario registrare tutte le sessioni. Seleziona l’opzione registra il traffico consentito e scegli tutte le sessioni.

Configura i criteri per il traffico proveniente dall’IPsec verso la LAN.

Abbiamo configurato il criterio dal traffico LAN che attraversa il tunnel IPSec. Ora dobbiamo fare esattamente l’opposto: anche il traffico proveniente dal tunnel IPSec verso il lato LAN deve essere consentito.

Fare clic su crea nuovo nel criterio firewall.

Nome IPsec-LAN.

Interfaccia in entrata : scegli l’interfaccia del tunnel IPsec.

Interfaccia in uscita : scegli il lato LAN del firewall.

Fonte : Tutto.

Destinazione : Tutto.

Servizio : tutto.

Azione : Accetta.

Deseleziona l’opzione Nat.

per vedere il traffico, seleziona l’opzione Registra traffico consentito, scegli Tutte le sessioni e fai clic su OK.

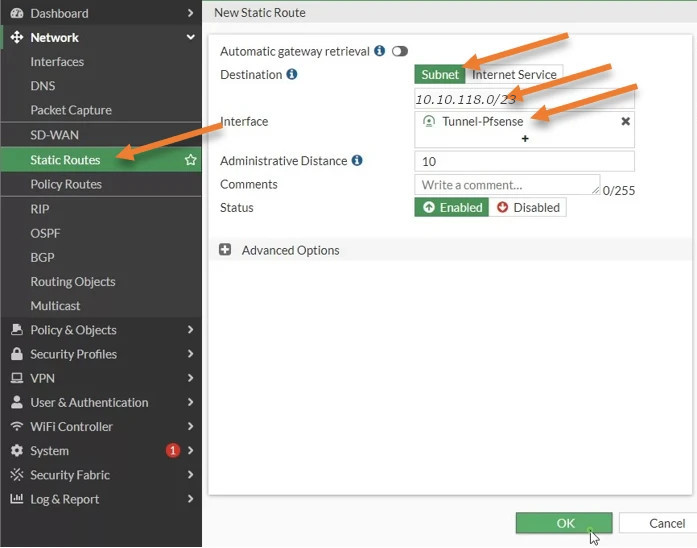

Configura la route statica.

Abbiamo consentito il traffico attraverso il tunnel IPSec. Ma dobbiamo dire al firewall se vuoi inviare traffico alla rete 10.10.0.0/16, deve passare attraverso il tunnel IPSec. Il modo in cui comunichiamo a Firewall è configurando un percorso statico.

Vai a Rete-> Percorso statico-> Crea nuovo.

Destinazione : sottorete.

Inserisci la rete 10.10.118.0/23.

Interfaccia : scegli l’interfaccia del tunnel, che è Tunnel-pfsense.

Stato : abilitato.

Fare clic su Ok.

La route statica verrà aggiunta al firewall.

Hai notato, quando ho scelto l’interfaccia del tunnel, mostrava il colore verde invece che rosso?, questo perché, mentre stavamo apportando le modifiche, il tunnel è già arrivato

Controlla lo stato del tunnel sia su pfsense che su fortigate.

Ecco fatto, hai configurato il tunnel IPSec su Fortigate to Pfsense, per vedere lo stato del tunnel, puoi andare su dashboard e Rete. E puoi scegliere il tunnel IPSec da lì dove sarai in grado di vedere lo stato dello stato del tunnel IPSec e se stai usando una dashboard completa, puoi andare alla dashboard e scegliere Monitor IPsec, e sarai in grado di vedi il tunnel laggiù.

Nel caso in cui il tunnel non sia ancora arrivato, puoi scegliere un tunnel e fare clic su Opzioni di apertura.

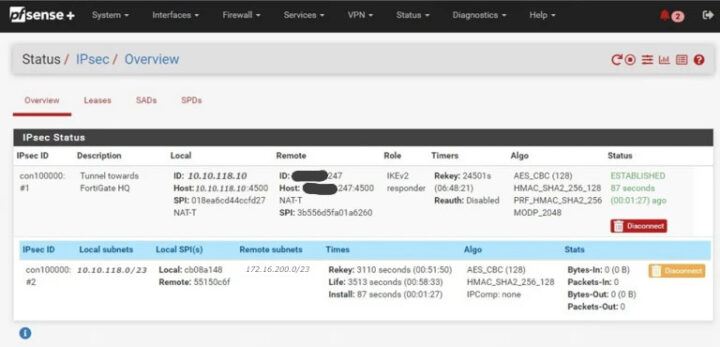

Allo stesso modo, per vedere lo stato su Pfsense, puoi fare clic su stato-> IPSec e sarai in grado di vedere lo stato del tuo tunnel IPsec. Come puoi vedere, è uno stato stabilito, sia sulla fase uno che sulla fase due del tunnel.

Testare la comunicazione IPsec.

Per testare il traffico, puoi avviare il traffico da entrambi i lati verso il telecomando e, se hai configurato tutto correttamente, vedrai che il traffico attraversa il tunnel.

Il tunnel ha funzionato bene. Come puoi vedere, sono stato in grado di eseguire il ping da un client locale, 10.100.0.50 all’indirizzo IP lato remoto 10.10.118.10, che è l’indirizzo IP lato LAN PFsense e uno degli altri host sul lato LAN 10.10.118.50, e ha funzionato bene.

Ho anche fatto un traceroute che mostra il traffico che attraversa il tunnel.

Controlla i log su fortigate.

Puoi anche osservare lo stesso traffico all’interno del firewall. Ho avviato altro traffico e se vado a log e report->Inoltra log: dovremmo essere in grado di vedere tutti i log che passano attraverso il tunnel IPsec perché abbiamo l’inoltro dei log abilitato per tutte le sessioni.

Controlla i log IPsec su Pfsense.

A differenza di Fortigate, in PFsense, devi abilitare manualmente la registrazione sui criteri.

Vai a Firewall-> Regole-> IPsec.

Vedrai un registro per il tunnel IPSec qui. Fare clic sull’icona della matita per modificare le regole.

Scorri verso il basso e controlla i pacchetti di registro gestiti da questa opzione di regola e fai clic su Salva.

Potresti generare più traffico. E se torni al firewall PFSense-> Registri di sistema-> Firewall

Come puoi vedere, il traffico tra pfsense e fortigate Firewall.

Abbiamo configurato con successo il tunnel IPsec tra fortigate e il firewall pfsense. Abbiamo anche confermato che il traffico sta attraversando il tunnel e che ogni host sul lato LAN può comunicare attraverso il tunnel. Questo tipo di configurazione sarà utile quando si dispone di un firewall fortifi-cato in uno dei siti e pfsense dall’altro..

un saluto

Adam