Ciao a tutti,

In questo articolo descrivo come sia possibile e anche abbastanza semplice installare un sistema HoneyPot completamente Open source ma altamente professionale per lo studio della cybersecurity.

Cos’è un HoneyPot

Un honeypot in cybersecurity è un meccanismo di sicurezza esca progettato per attirare gli aggressori informatici in modo che i ricercatori di sicurezza possano osservare come operano e cosa potrebbero cercare. L’honeypot, in genere isolato dall’ambiente di produzione principale dell’organizzazione, funge da esca per attirare i cybercriminali e farli entrare in contatto con il sistema senza mettere in pericolo i dati dell’organizzazione.

Gli honeypot sono creati intenzionalmente per apparire vulnerabili e allettanti per gli aggressori, imitando un obiettivo legittimo come una rete, un server o un’applicazione. Quando l’honeypot attira gli aggressori, gli analisti della sicurezza possono raccogliere informazioni sulle loro identità, sui metodi di attacco e sugli strumenti che utilizzano. Un’organizzazione può quindi utilizzare queste informazioni per: migliorare la propria strategia di cybersecurity, identificare potenziali punti ciechi nell’architettura esistente, prioritizzare e concentrare gli sforzi di sicurezza in base alle tecniche utilizzate o alle risorse più comunemente prese di mira.

Come funziona un Honeypot

Gli honeypot sfruttano un obiettivo di attacco artificiale per attirare i criminali informatici lontano dagli obiettivi legittimi, consentendo ai team di cybersecurity di monitorarli e di sviare gli avversari dagli obiettivi reali.

Imitando i sistemi del mondo reale – database finanziari, dispositivi IoT o persino configurazioni di rete più ampie – gli honeypot sono obiettivi apparentemente vulnerabili che vengono isolati e monitorati da vicino. Qualsiasi interazione con un honeypot è in genere considerata sospetta, poiché non esiste un vero scopo operativo per cui gli utenti legittimi possano interagire con esso.

La magia degli honeypot risiede nella loro capacità di ingannare gli hacker. Quando gli aggressori si confrontano con queste esche, rivelano inconsapevolmente le loro strategie, strumenti e intenzioni. I team di sicurezza hanno la possibilità di osservare in prima persona le potenziali minacce, studiando i metodi degli aggressori in un ambiente controllato.

In sostanza, le honeypots agiscono come trappole e distrazioni digitali. Distolgono i malintenzionati dalle risorse reali, fornendo al contempo preziose informazioni sulle vulnerabilità potenziali e sulle minacce emergenti. Comprendendo e analizzando le interazioni con gli honeypots, le organizzazioni possono rafforzare le loro difese di cybersecurity in modo più informato e pro attivo.

T-Pot

T-POT è un framework open source progettato per semplificare la distribuzione e la gestione degli honeypot per l’acquisizione e l’analisi delle minacce informatiche. Offre una facile distribuzione, supporta più tecnologie honeypot, fornisce funzionalità di sicurezza e monitoraggio e consente una gestione centralizzata. T-POT automatizza l’intelligenza delle minacce e può essere personalizzato per soddisfare requisiti specifici. Aiuta le organizzazioni a raccogliere preziose approfondimenti e migliorare le difese della sicurezza informatica.

Perché usarlo

-

Ottenere approfondimenti sulle minacce in evoluzione e migliorane le strategie difensive.

-

Rilevare attività dannose e potenziali violazioni in una fase iniziale.

-

Distogliere l’attenzione dai sistemi critici, riducendo gli attacchi di successo.

-

Identificare le vulnerabilità del sistema catturando gli aggressori.

-

Analizzare le tecniche di attacco e sviluppare contromisure in un ambiente controllato.

-

Raccogliere informazioni dettagliate per analisi forensi e procedimenti legali.

-

Aumentare la consapevolezza delle minacce e favorire una mentalità pro attiva di sicurezza.

Dopo una breve spiegazione, vediamo come procedere alla sua installazione.

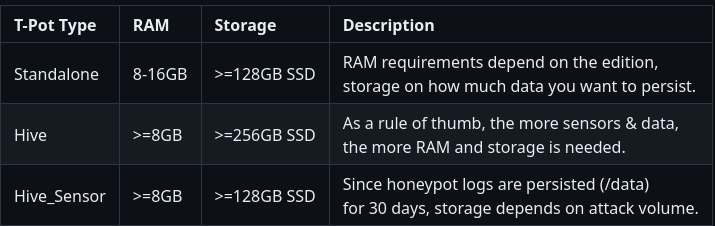

E’ possibile scaricare il progetto da https://github.com/telekom-security/tpotce, ricordo che T-POT usa docker per essere installato tramite script o più’ semplicemente tramite il download di una ISO precompilata. Il sito descrive come T-Pot e’ configurato e come funziona . Come troverete nel sito, il sistema richiede le seguenti caratteristiche sia con VM o come hardware metal.

Il sistema inoltre richiede l’acquisizione dell’indirizzo IP tramite servizio DHCP, ma vedremo come ovviare a questa cosa se non si dispone di tale servizio, il sistema non deve essere messo dietro un proxy qui sotto due possibili disposizione della macchina T-POT.

Qui sotto un elenco di porte che dovranno essere aperte durante la pubblicazione del server T-Pot per far in modo che le esche funzionino.

Possiamo scaricare la versione stabile della ISO basata su Debian 11 da questo link https://github.com/telekom-security/tpotce/releases scendendo troviamo il download per la versione della nostra piattaforma.

La ISO può essere usata sia su una VM che su un server hardware l’installazione non cambia.

Passiamo all’installazione, usando una VM vi basterà’ avviare la ISO al boot della macchina virtuale, se invece utilizziamo un server fisico allora prima dovrete creare una USB bootable, che non vedremo qui per ovvie ragioni.

La macchina che andremo a creare e’ una standalone, ma procediamo.

Alla mia macchina virtuale ho dato le seguenti caratteristiche hardware:

- 1 cpu 4 core

- ram 16 GB

- HDD 150 GB

e una scheda di rete collegata allo switch in DMZ (mi sembra ovvio questo passaggio fondamentale)

L’avvio dell’installazione avviene come una normale distribuzione Debian.

Definite l’area, per la lingua italiana selezionate Other, e poi gli altri parametri come tastiera scheda di rete e partizione; (sulla scheda di rete vi ricordo che il sistema predilige il DHCP, ma si può’ inserire anche un IP manualmente, poi vedremo come dire ad T-Pot di usare l’IP assegnato).

Terminata l-installazione vi verrà’ chiesto di eseguire il riavvio, e’ dopo di questo che avviene la vera configurazione di T-Pot, infatti noteremo un breve countdown per poi aprirsi una finestra che ci chiede quale tipo d’installazione volgiamo effettuare, noi sceglieremo Standard.

Il prossimo passaggio e’ la creazione della password per l’utente tsec (amministratore questo utente ci permetterà’ poi l’accesso alla WEBUI amministrativa, ma anche al server tramite ssh), impostiamo una password come si deve e poi ripetiamola.

Il passaggio successivo, e’ la richiesta di creare l’utente che avrà’ effettivamente accesso alla WEBUI del sistema di Honeypot, qui potete dare un nome a vostra scelta, mi raccomando prendete nota non dimenticate la differenza tra le due utenze.

Inseriamo poi la sua password, anche qui da ripetere due volte, inizierà a questo punto la vera installazione e configurazione di T-Pot

Dopo un po di attesa, il sistema e’ pronto. Automaticamente il sistema rileverà’ il vostro IP esterno la schermata a fine installazione sara’ la seguente:

Se si guarda on attenzione noterete che l’IP inserito durante la fase iniziale d’installazione non e’ presente, questo perché T-Pot crea delle schede in bridge, in modo da isolare i servizi esca dal resto della sistema.

Ora se vogliamo accedere all’interfaccia usando l’IP impostato precedentemente in modo manuale, dobbiamo accedere al file presente in /opt/tpot/etc/compose/elk_environment, per fare questo dovete avere accesso diretto alla macchina sia essa fosse una VM o un macchina fisica utilizzando le credenziali date all’utente tsec; dopo di che accediamo alla modalità root con sudo -s e da qui possiamo accedere al path detto sopra.

Ora accedete tramite l’editor nano o vi e cambiate solo l’indirizzo IP con il vostro lasciando tutto il resto invariato.

HONEY_UUID=

MY_EXTIP=

MY_EXTIP_LAT=

MY_EXTIP_LONG=

MY_INTIP=10.100.1.55

MY_HOSTNAME=

Passate ora al path /otp/tpot/bin fate un ls e lanciate il comando ./updateip.sh e avrete un output simile a questo (ovviamente interamente compilato)

Trying: dig +short myip.opendns.com @resolver4.opendns.com

### Downloaded mass_scanner.txt list is 6 days old.

### Blackhole already enabled.

### Aborting.

[MAIN]

ip =

HONEY_UUID=

MY_EXTIP=

MY_EXTIP_LAT=

MY_EXTIP_LONG=

MY_INTIP=10.100.1.55

MY_HOSTNAME=

riavviate ora il server t-Pot.

Una volta riavviato, eseguite un ping da una macchina remota nella vostra rete vedete se risponde l’IP che avevate assegnato alla macchina.

Se dovete riavviare manualmente T-pot, vi basterà dare il comando systemctl tpot stop e poi start per controllare che tutto sia avviato, da shell, date il comando dps.sh (ovviamente il tutto come root), dovrebbe restituire un output come questo:

Questi sono tutti i servizi necessari per avviare il nostro sistema di honeypot, la voce “blackhole può restare anche disattivata”

Per accedere tramite ssh dovrete digitare tsec@IP_macchinaTPOT -p64295

se volete accedere all’interfaccia admin vi basterà digitare https://IP_macchinaTPOT:64294

le credenziali vi ricordo, sono quelle di admin le stesse per ssh ovvero quelle del utente tsec con relativa password.

Accediamo ora alla webui del sistema honeypot, raggiungibile all’indirizzo https://IP_macchinaTPOT:64297, qui le credenziali riguardano l’account creato durante l’inizio di configurazione di T-Pot per intenderci l’utente creato dopo la password di tsec, e qui accediamo alla schermata principale del nostro honeypot, quindi clicchiamo su kibana.

e vedremo la Dashboard di tutti gli honeypot disponibili.

Se provassimo ad eseguire un test di scansione delle porte, verso il server T-Pot, al termine della della stessa, selezionando dalla dashboard iniziale la voce Suricata “Suricata e’ un IDS” noteremo la scansione che il sistema ha rilevato.

Infine se scendete in fondo alla dashboard e cliccate sulla pagina 2 troverete la voce T-Pot da qui avremo un resoconto ti tutti gli attacchi subiti ed assorbiti dal nostro honeypot; vi ricordo che la macchina per ottenere dei riscontri di eventuali attacchi deve essere pubblicata verso l’esterno seguendo uno dei due schemi messi all’inizio di questo articolo.

Di seguito una schermata del mio sistema T-Pot

Questo solo dopo una settimana di pubblicazione.

Bene questo e’ tutto.

Un saluto

Adam